Методична розробка до організації індивідуальної роботи з курсу Адміністрування мережевих ресурсів, НУДПСУ

|

« Назад ДЕРЖАВНА ПОДАТКОВА СЛУЖБА УКРАЇНИ Національний університет державної податкової служби УкраїниФакультет економіки та оподаткування Кафедра економічної кібернетики

Методична розробкадо організації індивідуальної роботиз курсу Адміністрування мережевих ресурсівдля підготовки бакалаврів галузь знань 0305 «Економіка і підприємництво» напрям підготовки: 6.030502 «Економічна кібернетика» денної форми навчання статус дисципліни: за вибором

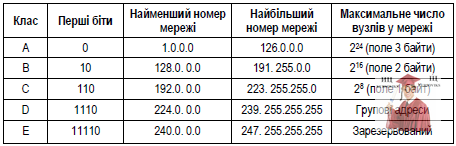

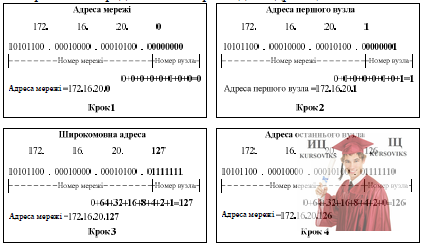

Ірпінь – 2014 ЗмістВступ. 3 Теоретичні питання навчальної дисципліни. 6 Методичні матеріали. 10 Ключові слова і терміни. 20 Питання для самоперевірки. 35 Завдання для індивідуальної роботи. 47 Рекомендована література. 48 ВступНа сьогодні багато соціально-економічних процесів не можуть функціонувати та розвиватися без використання сучасних інформаційних технологій, до яких належать системи торгівлі на валютних та фондових ринках (e-trading), електронна комерція (e-commerce), електронний банкінг (e-banking) тощо. Зазначені інформаційні технології потребують гарантованої передачі великих обсягів даних на значні відстані. Ці потреби забезпечуються використанням сукупності комп’ютерних мереж. З кожним роком вимоги до комп’ютерних мереж зростають, що обумовлює розвиток існуючих та появу нових технологій побудови комп’ютерних мереж, протоколів передачі даних, інструментальних засобів проектування комп’ютерних мереж та моделей обладнання. Зміст дисципліни розкривається в темах: Класи та топології комп’ютерних мереж; Модель OSI та інкапсуляція даних; Середовище передачі даних та обладнання комп’ютерних мереж; Технології побудови локальних комп’ютерних мереж; Технології побудови розподілених комп’ютерних мереж; Стеки протоколів комп’ютерних мереж; Методика проектування мережі та СКС; Мета курсу: вивчення теоретичних аспектів використання сучасних технологій при проектуванні комп’ютерних мереж; набуття практичних навичок із проектування комп’ютерних мереж з використанням сучасних програмних засобів; набуття практичних навичок при забезпеченні безпеки передачі даних у комп’ютерних мережах. Предметом вивчення є методологічні та технічні аспекти адміністрування комп’ютерних мереж. Завдання курсу: формування бази фундаментальних теоретичних знань та практичних навичок щодо використання сучасних технологій проектування комп’ютерних мереж та моделювання їх роботи за допомогою програмних та інструментальних засобів. Предмет "Адміністрування мережевих ресурсів" складає: лекції – 12 годин, лабораторні роботи - 16 годин, індивідуально - консультативна робота: 5 годин, самостійна робота : 39 годин. Студент повинен знати: основи функціонування комп’ютерних мереж, методи і засоби використання сучасних технологій проектування комп’ютерних мереж, основи проектування систем захисту, основи нормативно-правових знань із адміністрування комп’ютерних мереж. Студент повинен вміти: використовуватиметоди і засоби функціонування комп’ютерних мереж, основи нормативно-правових знань із адміністрування комп’ютерних мереж. Міжпредметні зв’язки:дисципліна вимагає знань з дисциплін «Інформатика», «Інформаційні технології і системи», «Інформаційні системи в діяльності підприємств», «Технологія проектування і адміністрування БД і СД», «Алгоритмізація та програмування». Форми і засоби поточного та підсумкового контролю. Об‘єктивність оцінки знань студентів залежить від форм та засобів поточного й підсумкового контролю. Формою підсумкового контролю є ПМК. Форми проведення поточного контролю, їх періоди визначаються робочим планом викладача. Поточний контроль проводиться у вигляді захисту лабораторних, самостійних й індивідуально-консультаційних робіт. Оцінювання знань студентів виконується згідно порядку оцінювання знань студентів в умовах кредитно-модульної системи організації навчального процесу. Для виконання завдань дисципліни, уніфікованого підходу до їх змісту, обсягу та загальних вимог до знань і вмінь студентів розроблена та наведена автором робоча навчальна програма дисципліни охоплює всі теми, визначені анотацією для мінімальної кількості навчальних годин, передбачених стандартом. Її складено відповідно до місця та значення дисципліни за структурно-логічною схемою програми підготовки бакалаврів за напрямом «Економічна кібернетика». Під час вивчення дисципліни передбачається систематична практична робота студентів за комп’ютерами як під керівництвом викладача, так і самостійно. Теоретичні питання навчальної дисципліни1. Які властивості багатотермінальної системи відрізняють її від комп’ютерної мережі? 2. У чому полягає різниця між фізичними і логічними зв’язками? 3. За якими ознаками можна класифікувати комп’ютерні мережі? 4. Які переваги та недоліки конфігурації “зірка”? 5. У яких локальних мережах вона застосовується? 6. Які переваги і недоліки топології “кільце”? У яких локальних мережах вона застосовується? 7. Які переваги і недоліки конфігурації “шина”? 8. У яких локальних мережах вона застосовується? 9. У яких випадках в комп’ютерних мережах використовується “комірчаста” топологія? 10. Які методи доступу до середовища Вам відомі? 11. Що розуміється під терміном “мережевий протокол”? 12. Які мережеві функції виконуються в моделі OSI? 13. Який рівень згідно з моделлю OSI відповідає за вибір маршруту передачі даних? 14. За що відповідають підрівні LLC и MAC? 15. На якому рівні моделі OSI взаємодіють програми, забезпечуючи передачу повідомлень електронної пошти? 16. У якій послідовності здійснюється інкапсуляція даних? 17. У чому відмінність фрагментів інформації між собою: сегмент, пакет, кадр? 18. Які типи середовища передачі даних Вам відомі? 19. Для чого застосовується коаксіальний кабель? 20. Які типи витої пари Вам відомі і для чого їх застосовують? 21. Який тип середовища передачі даних забезпечує передачу з використанням світового сигналу? 22. Що таке МАС-адреса і яка її основна функція? 23. Яке обладнання комп’ютерних мереж Вам відомо? 24. У чому різниця між концентратором і комутатором? 25. Що таке маршрутизатор і на якому рівні моделі OSI він працює? 26. Що таке шлюз? 27. Які Ви знаєте мережеві архітектури? 28. Які їх переваги та недоліки? 29. Чому архітектура Ethernet сьогодні отримала найбільше поширення? 30. Які Ви знаєте різновиди архітектури Ethernet? Чим вони відрізняються? 31. Поясніть принцип роботи концентраторів у технології Token Ring. 32. Як забезпечується висока відмовостійксть у мережах FDDI? 33. Чи можливе використання UTP кабелю категорії 5 для реалізації Gigabit Ethernet? 34. Які Ви знаєте бездротові мережеві технології? 35. Яку роль відіграє “точка доступу” в мережах WLAN? 36. Що таке WAN? 37. Яку функцію виконують пристрої DTE/DCE? 38. Наведіть приклади пристроїв DTE/DCE. 39. Чим відрізняються з’єднання із комутацією пакетів і комутацією каналів? 40. Чим відрізняються комутовані віртуальні канали від постійних віртуальних каналів? 41. Що таке BRI і PRI? 42. Чим вони відрізняються? 43. Які особливості технологій X.25 та Frame Relay? 44. У яких випадках застосовуються виділені лінії? 45. Що таке DSL, ATM, ISDN? 46. Що таке стек протоколів? 47. Які різновиди стеків протоколів Вам відомі? 48. Які протоколи входять до стека протоколів моделі OSI? 49. Які протоколи входять до стека протоколів TCP/IP? 50. Які протоколи входять до стека протоколів IPX/SPX? 51. Які протоколи входять до стека протоколів NetBIOS/SMB? 52. Чи підтримує стек TCP/IP протокол UDP? Яке призначення протоколу TCP? 53. Для чого необхідна адресація в комп’ютерних мережах? 54. Що таке IP-адреса? 55. Яка її структура? 56. Які можливі способи представлення IP-адрес? 57. Чим відрізняються версії 4 і 6 протоколу IP? 58. Які переваги забезпечить версія 6 протоколу IP? 59. Чому виникла необхідність у переході на версію 6 протоколу IP? 60. Що таке маска підмережі? Для чого вона потрібна? 61. У чому полягає сенс поділу IP-адреси на ідентифікатори мережі і вузла? Для чого це потрібно? 62. У чому відмінність між класовою та безкласовою IP-адресацією? Які їх переваги і недоліки? 63. Що таке класи IP-адрес? За якими правилами вони визначаються? 64. Як призначити IP-адреси в локальній мережі (без виходу до Інтернету)? Як співвідносяться IP- та MAC-адреси? 65. Що таке доменна система імен і для чого вона використовується? З якою метою мережі з’єднують між собою? 66. Які основні функції маршрутизатора? Які поля містить таблиця маршрутизації? Які алгоритми маршрутизації Вам відомі? 67. У чому різниця між маршрутним протоколом та протоколом маршрутизації? У чому різниця між дистанційно-векторними протоколами і протоколами стану зв’язків? 68. У чому різниця між статичною і динамічною маршрутизацією? 69. Які основні етапи проектування мережі? При створенні нової мережі які фактори повинні бути враховані? 70. Що таке СКС та ВКС? Які переваги СКС Вам відомі? 71. Які підсистеми входять до СКС? 72. Які типи технічних приміщень Вам відомі? 73. Які існують види небажаного ПЗ і чим вони відрізняються? 74. Які основні методи виявлення небажаного ПЗ притаманні антивірусним програмам? 75. Які переваги та недоліки у сфері захисту інформації притаманні мережевим екранам? 76. Які основні принципи роботи сканерів вразливостей? 77. Яке призначення систем виявлення і попередження вторгнень? 78. Яке призначення рішень попередження витоку інформації? 79. Які основні алгоритми шифрування інформації Ви знаєте, у чому їх переваги і недоліки? Методичні матеріалиМережеві IP-адреси Для того, щоб об’єднати мережі TCP/IP, необхідна глобальна система адресації, яка не залежить від способів адресації вузлів в окремих мережах. Ця система адресації повинна універсальним і однозначним способом ідентифікувати будь-який інтерфейс складеної мережі. Очевидним рішенням є унікальна нумерація всіх мереж складеної мережі, а потім нумерація всіх вузлів у межах кожної із цих мереж. Пара, що складається з номера мережі та номера вузла, відповідає поставленим умовам і може служити як мережева адреса. Номером вузла може бути або локальна адреса (МAC-адреса) цього вузла (така схема прийнята у стеці IPX/SPX), або деяке число, ніяк не пов’язане з локальною технологією, та яке однозначно ідентифікує вузол у межах даної підмережі. У першому випадку мережева адреса стає залежною від локальних технологій, що обмежує її застосування. Наприклад, мережеві адреси IPX/SPX розраховані на роботу в складених мережах, що поєднують мережі, у яких використовуються тільки MAC-адреси або адреси аналогічного формату. Другий підхід більш універсальний, він характерний для стека TCP/IP. У термінах стека протоколів TCP/IP мережеву адресу називають IP-адресою. Кожного разу, коли пакет направляється адресатові через складену мережу, у його заголовку вказується IP-адреса вузла призначення. По номеру мережі призначення кожний наступний маршрутизатор знаходить IP-адресу наступного маршрутизатора. Перед тим, як відправити пакет у наступну мережу, маршрутизатор повинен визначити на підставі знайденої IP-адреси наступного маршрутизатора його локальну адресу. Для цього протокол IP, як показано на рис. 1, звертається до протоколу дозволу адрес (ARP). Формат IP-адреси У заголовку IP-пакета для зберігання IP-адрес відправника й одержувача виділяються два поля, кожне має фіксовану довжину 4 байти (32 біти). IP-адреса складається із двох логічних частин – номера мережі та номера вузла в мережі. Рис. 1 - Перетворення адрес Найпоширенішою формою представлення IP-адреси є запис у вигляді чотирьох чисел, які представляють значення кожного байта в десятковій формі та розділені крапками, наприклад: - IP-адреса у десятковому форматі: 128.10.2.30; - IP-адреса у двійковому форматі: 10000000 00001010 00000010 00011110; - IP-адреса у шістнадцятковому форматі: 80.0A.02.1D. Слід зазначити, що запис адреси не передбачає спеціального розмежувального знаку між номером мережі та номером вузла. Разом з тим, при передачі пакета по мережі часто виникає необхідність розділити адресу на ці дві частини. Наприклад, маршрутизація, як правило, здійснюється на підставі номера мережі, тому кожний маршрутизатор, одержуючи пакет, повинен прочитати з відповідного поля заголовка адресу призначення та виділити з неї номер мережі. Для встановлення межі між номером мережі та номером вузла існує два основні підходи. Перший, найпоширеніший донедавна, підхід до розподілу IP-адрес полягає у використанні класів адрес. Межа між номером мережі та номером вузла в IP-адресі може бути розташованою в різних позиціях. На початковому етапі розвитку комп’ютерних мереж припустимими позиціями межі були межі байтів IP-адреси. Відповідно до конкретного місця розподілу вводилися п’ять класів адрес: А, В, С, D, Е. Три з них – А, B та С – використовувалися для адресації мереж, а два –D і Е – мали спеціальне призначення. Сьогодні, як правило, застосовується інший підхід для призначення IP-адрес, заснований на застосуванні маски, а саме безкласова адресація (Classless Inter Domain Routing – CIDR). Використання цього підходу дозволяє більш гнучко керувати простором IP-адрес, не використовуючи жорстких рамок класової адресації. Безкласова адресація грунтується на використанні мережевих масок змінної довжини (Variable Length Mask Length – VLSM), які не обов’язково мають задавати розподіл між номером мережі та номером вузла на межі байту, тоді як в класовій адресації довжина масок строго фіксована. Цей підхід дозволяє економно використовувати IP-адреси. Класи IP-адрес Ознакою, на підставі якої IP-адреса належить до того або іншого класу, є значення кількох перших бітів адреси. У табл. 1 проілюстровано структуру IP-адрес різних класів. Таблиця 1 - Класи IP-адрес До класу А належить адреса, у якій старший біт має значення 0. В адресах класу А під ідентифікатор мережі приділяється 1 байт, а інші 3 байти інтерпретуються як номер вузла в мережі. Мережі, усі IP-адреси яких мають значення першого байта в діапазоні від 1 (00000001) до 126 (01111110), називаються мережами класу А. Значення 0 (00000000) першого байта не використовується, а значення 127 (01111111) зарезервовано для спеціальних цілей. Мереж класу А порівняно небагато, але кількість вузлів у них може досягати 224, тобто 16 777 216 вузлів. До класу В належать всі адреси, старші два біти яких мають значення 10. В адресах класу В під номер мережі та під номер вузла приділяється по два байти. Мережі, значення перших двох байтів адрес яких перебувають у діапазоні від 128.0. (10000000 00000000) до 191.255(10111111 11111111), називаються мережами класу В. Очевидно, що мереж класу В більше, ніж мереж класу А, а розміри їх менше. Максимальна кількість вузлів у мережах класу В становить 216 (65 536). До класу C належать всі адреси, старші три біти яких мають значення 110. В адресах класу C під номер мережі приділяється 3 байти, а під номер вузла – 1 байт. Мережі, старші три байти яких перебувають у діапазоні від 192.0.0 (11000000 00000000 00000000) до 223.255 (11011111 11111111 11111111), називаються мережами класу С. Мережі класу C найпоширеніші та мають найменше максимальне число вузлів – 28 (256). Якщо адреса починається з послідовності 1110, то вона є адресою класу D і позначає особливу, групову адресу (multicast address). У той час, як адреси класів А, В і С використовуються для ідентифікації окремих мережевих інтерфейсів, тобто є індивідуальними адресами (unicast address), групова адреса ідентифікує групу мережевих інтерфейсів, які в загальному випадку можуть належати різним мережам. Інтерфейс, що входить у групу, одержує поряд зі звичайною індивідуальною IP-адресою ще одну групову адресу. Якщо при відправленні пакета як адреса призначення зазначена адреса класу D, то такий пакет повинен бути доставлений всім вузлам, які входять у групу. Якщо адреса починається з послідовності 11110, то це значить, що дана адреса належить до класу Е. Адреси цього класу зарезервовані для майбутніх застосувань. Щоб одержати з IP-адреси номер мережі та номер вузла, потрібно не тільки розділити адресу на дві відповідні частини, але й доповнити кожну з них нулями до повних 4 байтів. Візьмемо, наприклад, адресу класу В – 129.64.134.5. Перші два байти ідентифікують мережу, а наступні два – вузол. Таким чином, номером мережі є адреса 129.64.0.0, а номером вузла – адреса 0.0.134.5. Використання масок при IP-адресації Супроводжуючи кожну IP-адресу маскою, можна відмовитися від понять класів адрес і зробити більш гнучкою систему адресації. Нехай, наприклад, для IP-адреси 129.64.I34.5 зазначена маска 255.255.128.0, тобто у двійковому виді IP-адреса 129.64.134.5/17 – це: 10000001.01000000.10000110.00000101, а маска 255.255.128.0 – це: 11111111.11111111.1000000000000000. Якщо ігнорувати маску й інтерпретувати адресу 129.64.134.5 на основі класів, то номером мережі є 129.64.0.0, а номером вузла –0.0.134.5 (оскільки адреса належить до класу В). Якщо ж використати маску, то 17 послідовних двійкових одиниць у масці 255.255.128.0, “накладені” на IP-адресу 129.64.134.5, ділять її на дві частини: - номер мережі: 10000001.01000000.1; - номер вузла: 0000110.00000101. У десятковій формі запису номери мережі та вузла, доповнені нулями до 32 біт, виглядають, відповідно, як 129.64.128.0 і 0.0.6.5. Накладення маски можна інтерпретувати як виконання логічної операції “І” (AND). Так, у попередньому прикладі номер мережі з адреси 129.64.134.5 є результатом виконання логічної операції AND з маскою 255.255.128.0: 10000001 01000000 10000110 00000101 AND 11111111.11111111.10000000.00000000 Для стандартних класів мереж маски мають наступні значення: - клас А – 11111111. 00000000. 00000000. 00000000 (255.0.0.0); - клас В – 11111111. 11111111.00000000.00000000(255.255.0.0); - клас ІЗ – 11111111. 11111111. 11111111.00000000(255.255.255.0). Механізм використання масок змінної довжини широко розповсюджений в IP-маршрутизації, причому маски можуть використовуватися для різних цілей. За їхньою допомогою адміністратор може розбивати одну, виділену йому постачальником послуг мережу певного класу, на декілька інших, не вимагаючи додаткових номерів мереж – ця операція називається поділом на підмережі (subnetting). На основі цього ж механізму постачальники послуг можуть поєднувати адресні простори декількох мереж шляхом введення так званих “префіксів” для зменшення обсягу таблиць маршрутизації та підвищення за рахунок цього продуктивності маршрутизаторів – така операція називається об’єднанням підмереж (supernetting). Варто відзначити, що для передачі інформації всім абонентам підмережі застосовується широкомовна адреса. Широкомовна адреса – це адреса, яка забезпечує передачу пакетів всім абонентам підмережі. Порядок призначення IP-адрес За визначенням схема IP-адресації повинна забезпечувати унікальність нумерації мереж, а також унікальність нумерації вузлів у межах кожної з мереж. Отже, процедури призначення номерів як мережам, так і вузлам мереж, повинні бути централізованими. Призначення адрес автономної (приватної) мережі Коли справа стосується мережі, яка є частиною Інтернету, унікальність нумерації може бути забезпечена тільки зусиллями спеціально створених для цього центральних органів. У невеликій же автономній IP-мережі умова унікальності номерів мереж і вузлів може бути виконана силами мережевого адміністратора. У цьому випадку в розпорядженні адміністратора є весь адресний простір, тому що збіг IP-адрес у незв’язаних між собою мережах не викличе ніяких негативних наслідків. Адміністратор може вибирати адреси довільно, дотримуючись лише синтаксичних правил, ураховуючи обмеження на особливі адреси. Однак при такому підході виключена можливість у майбутньому приєднати дану мережу до Інтернету. Дійсно, довільно обрані адреси даної мережі можуть збігтися із централізовано призначеними адресами Інтернету. Для того, щоб уникнути колізій, пов’язаних з такого роду збігами, у стандартах Інтернету визначено декілька так званих приватних адрес, які рекомендують для автономного використання: - у класі А – мережа 10.0.0.0; - у класі В – діапазон з 16 мереж – 172.16.0.0-172.31.0.0; - у класі С – діапазон з 255 мереж – 192.168.0.0-192.168.255.0. Ці адреси виключені з адрес, які розподіляються централізовано, і становлять величезний адресний простір, достатній для нумерації вузлів автономних мереж практично будь-яких розмірів. Варто також відзначити, що приватні адреси, як і при довільному виборі адрес, у різних автономних мережах можуть збігатися. У той же час використання приватних адрес для адресації автономних мереж робить можливим коректне підключення їх до Інтернету. Централізований розподіл адрес У великих мережах, подібних до Інтернету, унікальність мережевих адрес гарантується централізованою, ієрархічно організованою системою їхнього розподілу. Номер мережі може бути призначений тільки за рекомендацією спеціального підрозділу Інтернету. Головним органом реєстрації глобальних адрес в Інтернеті з 1998 року є неурядова некомерційна організація ICANN (Internet Corporation for Assigned Names and Numbers). Ця організація координує роботу регіональних відділів, діяльність яких охоплює великі географічні площі: ARIN (Америка), RIPE (Європа), APNIC (Азія й Тихоокеанський регіон). Регіональні відділи виділяють блоки адрес мереж великим постачальникам послуг, а ті, у свою чергу, розподіляють їх між своїми клієнтами, серед яких можуть бути й більш дрібні постачальники. Проблемою централізованого розподілу адрес є їхній дефіцит. Вже порівняно давно дуже важко одержати адресу класу В та практично неможливо стати власником адреси класу А. При цьому треба відзначити, що дефіцит обумовлений не тільки зростанням кількості мереж, але й тим, що наявний адресний простір використовується нераціонально. Дуже часто власники мереж класу С витрачають лише невелику частину з наявних у них 254 адрес. Розглянемо приклад, коли дві мережі необхідно з’єднати глобальним зв’язком. У таких випадках як лінію зв’язку використовують два маршрутизатори, з’єднаних за схемою “точка-точка” (рис.2). Для такої мережі, яка утворена лінією зв’язку, що зв’язує порти двох суміжних маршрутизаторів, доводиться виділяти окремий номер мережі, хоча в цій мережі є всього два вузли. Рис. 2 - Приклад нераціонального використання простору IP-адрес Для вирішення проблеми дефіциту IP-адрес розробники стека TCP/IP пропонують різні підходи. Принциповим рішенням є перехід на нову версію протоколу IP – протокол IPv6, у якому різко розширюється адресний простір за рахунок використання виділення на адресу 16 байтів (128 біт) замість 4 байтів (32 біти), як у протоколі IPv4. Приклад IP-адресації Необхідно призначити IP-адреси для всіх інтерфейсів в мережі, починаючи з адреси 172.16.20.0/25. Розрахувати кількість вузлів даної мережі. На рис. 3 представлений приклад IP-адресації. Рис. 3 - Приклад IP-адресації На першому кроці призначається адреса мережі. Маска мережі в цьому випадку включає 25 біт, а 7 останніх біт – це біти адрес робочих станцій. В адресі мережі останні 7 біт повинні приймати значення 0. У результаті була отримана адреса мережі 172.16.20.0 з маскою 255.255.255.128. На другому кроці призначається адреса першого вузла в мережі. Адреса першого вузла в мережі є наступною адресою після адреси мережі. Для призначення першої, найнижчої адреси вузла в мережі останній сьомий біт повинен прийняти значення 1. У результаті ми маємо адресу 172.16.20.1 з маскою 255.255.255.128. На третьому кроці визначається широкомовна адреса. У широкомовній адресі необхідно, щоб розряди вузла були встановлені в 1, тобто в даному прикладі сім останніх бітів повинні бути встановлені в 1. У такий спосіб в останньому октеті ми одержимо значення 127, що дає нам широкомовну адресу 172.16.20.127. На четвертому кроці призначається адреса останнього вузла в мережі. Адреса останнього вузла в мережі завжди менше широкомовної адреси. Це означає, що в адресі останнього вузла мережі останній біт повинен бути встановлений в 0, а при широкомовному запиті в 1. У такий спосіб адреса останнього вузла в мережі буде 172.16.20.126. Кількість вузлів даної мережі дорівнює 2n-2, де n – кількість бітів, виділених для адресації вузлів. Одна адреса віднімається, оскільки вона призначається широкомовному запитові, а одна – оскільки вона призначається адресі мережі. Тобто у нашому випадку кількість вузлів буде 27-2, що дорівнює 126. Ключові слова і терміниEthernet – пакетна технологія комп’ютерних мереж, переважно локальних. Стандарти Ethernet визначають з’єднання дротів і електричні сигнали на фізичному рівні, формат кадрів і протоколи управління доступом до середовища на канальному рівні моделі OSI. Ethernet в основному описується стандартами IEEE групи 802.3. FDDI (Fiber Distributed Data Interface) – технологія передачі даних у локальній мережі, простягнутій на відстані до 200 кілометрів. Технологія заснована на стандарті Token Ring. Окрім великої території, мережа FDDI здатна підтримувати декілька тисяч користувачів. IP-адреса (IP-address) – 32-розрядна адреса, яка призначається хосту в протоколі TCP/IP і за допомогою якої комп’ютер однозначно ідентифікується в IP-мережі. Кожна адреса складається з номера мережі, необов’язкового номера підмережі і номера комп’ютера. Номери мережі і підмережі використовуються для маршрутизації, а номер комп’ютера – для адресації унікального хоста в мережі або підмережі. MAC-адреса (MAC-address) – це унікальний ідентифікатор довжиною 48-біт, який призначаєтсья кожному мережевому пристрою (мережевій карті тощо) Ethernet для його ідентифкації в мережі. MAC-адреса мережевих пристроїв призначається виробником. Token Ring – “маркерне кільце”, архітектура кільцевої мережі з маркерним (естафетним) доступом в мережу. Описується стандартом IEEE 802.5. Абонент мережі – комп’ютер або інший пристрій, підключений до мережі. Антивірусна програма (або просто антивірус) – це програма, яка призначена для знаходження небажаного програмного забезпечення (комп’ютерні віруси, троянські програми, програми-шпигуни тощо), для лікування заражених файлів, а також попередження зараження інформаційної системи. Асиметричне шифрування (у системах з відкритими ключами – public-key systems) – метод шифрування, при використанні якого кожен користувач має пару ключів – відкритий для шифрування та закритий (секретний) для дешифрування. Безкласова адресація (Classless InterDomain Routing – CIDR) – метод IP-адресації, який дозволяє гнучко керувати простором IP-адрес, не використовуючи жорсткі рамки класової адресації. Використання цього методу дозволяє економно використовувати обмежений ресурс IP-адрес, оскільки можливе застосування різних масок підмереж до різних підмереж. Блок канального інтерфейсу/блок цифрової служби (channel service unit/digital service unit – CSU/DSU) – пристрій цифрового зв’язку, який з’єднує обладнання з кінцевим користувачем та відгалуження локальної телефонної станції. Виділена лінія або канал типу “точка-точка” (Leased line або pointto- point link) – канал, який забезпечує окремий, заздалегідь встановлений шлях комунікації від стаціонарного обладнання споживача до віддаленої мережі через мережу провайдера, таку, наприклад, як мережа телефонної компанії. Виділений (dedicated) сервер – комп’ютер в мережі, який працює виключно як сервер мережі і не здатний виконувати інші (не мережеві) задачі. Вита пара – середовище передачі інформації з двох перекручених між собою електричних дротів, яке характеризується найбільшою простотою монтажу і низькою вартістю. Віртуальний канал (virtual circuit) – канал типу “точка-точка”, який являє собою не фізичний, а логічний ланцюг і створюється для забезпечення надійного зв’язку між двома мережевими пристроями. Вірус – це різновид комп’ютерних програм, особливістю яких є здатність до розмноження (самореплікація). Вузол – комп’ютер або інший пристрій, підключений до мережі, те саме, що й абонент. Глобальна мережа (Wide Area Network – WAN) – сукупність мереж, що поєднують територіально розосереджені комп’ютери, які перебувають у різних містах і країнах. Ще її називають розподіленою мережею. Група – логічне об’єднання комп’ютерів мережі, які вирішують спільні задачі та мають однакові права доступу. Датаграма, дейтаграмма – спосіб передачі пакетів у довільному по рядку без підтвердження отримання; правильний порядок відновлюється абонентом-одержувачем. Демаркація (або демарк) (Demarcation або demarc) – точка, у якій закінчується СРЕ і починається локальне відгалуження служби провайдера. Часто ця точка знаходиться в точці присутності будівлі. Домен – область ієрархічного простору доменних імен мережі Інтернет, яка позначається унікальним доменним ім’ям. Домен конфлікту (область колізій) – декілька абонентів (вузлів) мережі Ethernet, які здійснюють доступ до мережі за методом CSMA/CD. Частина мережі, на яку поширюється ситуація конфлікту. Може включати в себе всю мережу. Доменне ім’я – символьне ім’я домену. Повинно бути унікальним в рамках одного домена. Повне ім’я домена складається з імен всіх доменів, у які він входить, розділених крапками. Зірка (star) – вид топології локальної мережі, у якому до одного центрального абонента (концентратора) підключаються кілька периферійних абонентів, при цьому все управління мережею і (або) передачу всієї інформації в ній здійснює центральний абонент. Інтернет-провайдер – це організація, яка надає послуги доступу до Інтернету та інші пов’язані з Інтернетом послуги. Інтерфейс базової швидкості (Basic Rate Interface – BRI) – ISDN-інтерфейс, що складається з двох В-каналів і одного D- каналу для канально-комутованої передачі голосу, відео й інших даних. Інтерфейс первинної швидкості (Primary Rate Interface – PRI) – ISDN-інтерфейс для основного доступу. Складається з одного D-каналу (64 Кбіт/с) і двадцяти трьох (для Т1) або 30 (для Е1) В- каналів для голосу або даних. Кабельна система – це набір комутаційних елементів (кабелів, роз’ємів, з’єднувачів, спеціальних шаф, кронштейнів, кабель-каналів тощо), спільне використання яких закріплено певною методикою. Кадр (frame) – фрагмент даних на канальному рівні моделі OSI. Кампусна мережа – мережа, що охоплює територію університету або студентського містечка. Кільце (ring) – вид топології локальної мережі, у якому всі абоненти послідовно передають інформацію один одному по ланцюжку, замкнутому в кільце. Кінцеве обладнання даних (data circuit-terminating equipment – DCE) – пристрій, який використовуються для перетворення даних користувача з формату DTE у формат, який використовується обладнанням служби розподіленої мережі. Класова адресація – метод IP-адресації. IP-адреса кожного інтерфейсу належить до одного з п’яти класів (А, В, С, D або Е). Використання цього методу не дозволяє економно використовувати обмежений ресурс IP-адрес, оскільки неможливе застосування різних масок підмереж до різних підмереж. Клієнт – абонент, який не віддає свої ресурси в мережу, але який має доступ до ресурсів мережі. Іноді клієнтами називаються також робочі станції на противагу серверові. Ключ – секретна інформація, яка використовується криптографічним алгоритмом шифрування. Коаксіальний кабель (coaxial cable) – середовище передачі інформації, електричний кабель, який складається з центрального провідника і металевої сітки, розділених діелектриком. Колізія – ситуація, при якій у мережу передаються кілька пакетів одночасно, що викликає видозмінення інформації. Називається також конфліктом або зіткненням. Комп’ютерна мережа (або мережа передачі даних) – це деяка сукупність вузлів (комп’ютерів, робочих станцій чи іншого обладнання), з’єднаних комунікаційними каналами, а також набір обладнання, який забезпечує з’єднання станцій і передачу між ними інформації. Концентратор або хаб (hub) – пристрій, який служить для об’єднання декількох сегментів єдиної мережі і не перетворює інформацію, яка передається. Комутатор або світч (switch) – пристрій, призначений для з’єднання декількох вузлів комп’ютерної мережі в межах одного сегмента. На відміну від концентратора, який розповсюджує трафік від одного підключеного пристрою до всіх інших, комутатор передає дані лише безпосередньо отримувачу, виняток становить широкомовний трафік усіх вузлів мережі. Комутатор розподіленої мережі – це мережевий пристрій з декількома портами, який зазвичай комутує потоки даних таких протоколів, як Frame Relay, X.25 тощо. Комутатор телефонної станції (СО switch) – комутуючий пристрій, який являє собою найближчу точку присутності для служби провайдера розподіленої мережі. Комутатор 3-го рівня – це комутатор, який містить у собі також функції маршрутизації пакетів. Комутовані віртуальні канали (switched virtual circuit – SVC) – це канали, які створюються динамічно за запитом і припиняють своє існування після закінчення передачі. Локальна мережа або локальна обчислювальна мережа (Local Area Network – LAN) – це мережа, яка містить у собі комп’ютери, що розташовані у межах одного приміщення, будинку або невеликої території, і дозволяє обмін даними та спільне використання різних пристроїв (принтерів, сканерів тощо). Локальне відгалуження (або “остання миля”) – кабель (зазвичай мідний дріт), що веде від пункту демаркації до телефонної станції провайдера. Маска підмережі – це 32-розрядне число, яке складається з одиниць, що йдуть спочатку, та з нулів, що йдуть наприкінці, наприклад (в десятковому поданні), 255.255.255.0 або 255.255.240.0. Маршрутизатор (router) – пристрій, який служить для визначення маршруту, по якому найбільш доцільно пересилати пакет, та для з’єднання мереж, які використовують різні архітектури та протоколи. Мережа на основі сервера – мережа, у якій є чіткий поділ абонентів на клієнтів і серверів і в якій є хоча б один виділений сервер. Мережева архітектура – це сукупність мережевих апаратних і прoграмних рішень, методів доступу та протоколів обміну інформацією. Мережева операційна система – програмне забезпечення, яке керує роботою мережі і яке дозволяє підтримувати зв’язок і спільно використовувати ресурси. Мережева технологія – це узгоджений набір стандартних протоколів та програмно-апаратних засобів, що їх реалізують, достатній для побудови локальної обчислювальної мережі. Мережевий адаптер або мережева карта – електронна плата (карта) для сполучення комп’ютера з середовищем передачі інформації в мережі. Мережевий екран – це програмне або апаратне рішення, яке здійснює контроль і фільтрацію мережевих пакетів, що проходять через нього, на різних рівнях моделі OSI у відповідності до заданих правил. Мережевий трафік – інформаційні потоки, які передаються мережею. Метод доступу до середовища передачі – це набір правил, які визначають, як саме комп’ютери повинні надсилати та приймати дані по мережі. Міжмережевий протокол (Internet Protocol – IP) – протокол, який забезпечує передачу даних у мережах. До його основних функцій належать адресація та фрагментація пакетів. Міжмережевий протокол четвертої версії (Internet Protocol version 4 – IPv4) – маршрутний мережевий протокол, протокол мережевого рівня стека TCP/IP. У протоколі IP цієї версії кожному вузлу мережі ставиться у відповідність IP-адреса довжиною 4 октети (4 байти). Міжмережевий протокол шостої версії (Internet Protocol version 6 – IPv6) – нова версія протоколу IP, покликана вирішити проблеми, з якими зіткнулася попередня версія (IPv4) при її використанні в Інтернеті, за рахунок використання довжини адреси 128 біт замість 32 бітів. Міст (bridge) – пристрій, який служить для об’єднання в єдину мережу декількох мереж різних типів, а також для зниження навантаження в мережі. 240 Міська мережа (Metropolitan Area Network – MAN) – це мережа, яка поєднує комп’ютери на території міського району або всього міста в цілому. Модем (модулятор-демодулятор) – пристрій, який перетворює цифрові дані від комп’ютера в аналогові сигнали перед їх передачею по послідовній лінії та який робить зворотне перетворення після передачі. Це дозволяє передавати цифрові дані звичайними телефонними лініями. Мультиплексування з поділом часу (time-division multiplexing – TDM) – сигнал комутації каналу, що використовується для визначення маршруту виклику, який є виділеним шляхом від відправника до одержувача. Невиділений сервер – сервер, який може виконувати не тільки функції з обслуговування мережі, а ще й інші задачі. Обладнання терміналу даних (data terminal equipment – DTE) – пристрій, розташований на користувальницькому кінці інтерфейсу “користувач-мережа”, який може виступати як джерело даних, одержувач даних або в якості обох. DTE з’єднується з мережею даних за допомогою пристрою DCE (наприклад, модему) і зазвичай використовує часові сигнали, які генеруються DCE. Обладнання терміналу включає в себе такі пристрої, як комп’ютери, транслятори протоколів та мультиплексори. Однорангова мережа (рееr-to-рееr network) – мережа, у якій немає виділених серверів й ієрархії серед комп’ютерів. Усі комп’ютери можуть бути серверами та клієнтами. Оптоволоконний кабель (fiber optic cable) – середовище передачі інформації. Являє собою скляне або пластикове волокно в оболонці, через яке поширюється світловий сигнал. Пакет (packet) – фрагмент даних на мережевому рівні моделі OSI. Петля – замкнутий контур передачі інформації в топології мережі. Платна частина мережі (toll network) – комутатори та інші пристрої колективного користування в середовищі провайдера. Повторювач, репітер (repeater) – пристрій, який функціонує на фізичному рівні еталонної моделі OSI і призначений для відновлення та 241 посилення сигналів у мережі, збільшуючи таким чином довжину мережі. Постійний віртуальний канал (permanent virtual circuit – PVC) – це канал, який має тільки один режим роботи (передачу даних) і використовується в тих випадках, коли обмін даними між пристроями носить постійний характер. Приватна адреса – це IP-адреса, яка призначається для вузлів локальної мережі, що не підключені до Інтернету. Пристрій CSU/DSU – це пристрій з цифровим інтерфейсом (іноді два окремі цифрові пристрої), який адаптує фізичний інтерфейс на пристрої DTE (такому, наприклад, як термінал) до інтерфейсу на DCE-пристрої (такому, як комутатор) у мережі з комутованим носієм. Протокол – набір правил, алгоритм обміну інформацією між абонентами мережі. Протокол Х.25 – стандарт ITU-T, який визначає спосіб підтримки з’єднань між DTE і DCE для віддаленого термінального доступу і комп’ютерних комунікацій в загальнодоступних мережах передачі даних. Протокол Frame Relay певною мірою витіснив Х.25. Протокол віртуального терміналу (TELecommunication NETwork – Telnet) – протокол в наборі протоколів Internet, який дозволяє користувачам одного хосту підключатися до іншого віддаленого хосту і працювати з ним як через звичайний термінал. Протокол динамічної конфігурації вузла (Dynamic Host Configuration Protocol – DHCP) – це мережевий протокол, який дозволяє комп’ютерам автоматично отримувати IP-адресу та інші параметри, необхідні для роботи в мережі TCP/IP. Протокол зворотного перетворення адрес (Reverse Address Resolution Protocol – RARP) – протокол сімейства TCP/IP, являє собою метод визначення IP-адрес за МАС-адресами. Протокол керування передачею (Transmission Control Protocol – TCP) – протокол, який працює з встановленням логічного з’єднання між віддаленими прикладними процесами, а також використовує принцип автоматичної повторної передачі пакетів, що містять помилки. Протокол користувальницьких дейтаграм (User Datagram Protocol – UDP) – протокол, який є спрощеним варіантом TCP і працює без 242 встановлення логічного з’єднання, відповідно, не забезпечує перевірку на наявність помилок і підтвердження доставки пакета. Протокол маршрутизації кінцевих систем (End System to Intermediate System routing exchange protocol – ES-IS) – протокол, за допомогою якого кінцеві системи (робочі станції) сповіщають про себе проміжні системи (наприклад, концентратори). Протокол маршрутизації проміжних станцій (Intermediate System to Intermediate System routing exchange protocol – IS-IS) – протокол, за допомогою якого проміжні системи обмінюються інформацією про діючі маршрути в мережі. Протокол міжмережевих керуючих повідомлень (Internet Control Message Protocol – ICMP) – протокол, призначений для організації зворотного зв’язку з окремими вузлами мережі при обміні інформацією про помилки, наприклад, про неможливість доставки пакета, про перевищення часу життя або тривалості складання пакета із фрагментів, про ненормальні значення параметрів. Протокол передачі гіпертексту (HyperText Transfer Protocol – HTTP) – протокол, основою якого є технологія “клієнт-сервер”, тобто клієнти ініціюють з’єднання і посилають запит, а сервери очікують з’єднання для отримання запиту, роблять необхідні дії і повертають назад повідомлення з результатом. Протокол передачі файлів (File Transfer Protocol – FTP) – протокол, який використовує як транспортний протокол із встановленням з’єднань TCP, що підвищує надійність передачі файлів. Протокол призначений для забезпечення передачі та прийому файлів між серверами та клієнтами. Протокол передачі файлів (Trivial File Transfer Protocol – TFTP) – протокол, який використовується головним чином для первинного завантаження бездискових робочих станцій. TFTP, на відміну від FTP, не містить можливостей аутентифікації (хоча можлива фільтрація по IP-адресі) і заснований на транспортному протоколі UDP. Протокол перетворення адрес (Address Resolution Protocol – ARP) – Internet-протокол сімейства TCP/IP, який використовується для перетворення IP-адреси в МАС-адресу. Протокол ретрансляції фреймів або протокол Frame Relay (Frame Relay) – стандартний промисловий комутований протокол канального рівня, який обслуговує велику кількість віртуальних ланцюгів, використовуючи HDLC-інкапсуляцію між сполученими пристроями. Frame Relay є більш ефективним, ніж протокол Х.25, і розглядається як його заміна. Протокол управління групами Інтернету (Internet Group Management Protocol – IGMP) – протокол, що використовується IP-вузлами і маршрутизаторами, для того щоб підтримувати групову розсилку повідомлень. Протокол шифрування безпечного з’єднання (Secure SHell – SSH) – протокол, який дозволяє проводити віддалене управління операційною системою. Схожий за функціональністю з протоколом Telnet, але, на відміну від нього, шифрує весь трафік, враховуючи і передані паролі. SSH допускає вибір різних алгоритмів шифрування. SSH-клієнти і SSH-сервери є для більшості мережевих операційних систем. Публічна адреса – це IP-адреса, яка була призначена мережевим реєстром IANA (Internet Assigned Numbers Authority). Адреси, які призначає IANA, можуть використовувати трафік від вузлів Інтернету. Розмір мережі – це кількість об’єднаних у мережу комп’ютерів та відстань між ними. Робоча станція – інша назва абонента мережі, клієнта мережі (на противагу серверові) або спеціального комп’ютера, орієнтованого на роботу в мережі. Ретрансляція – прийом і передача інформації без її зміни, але з відновленням рівнів сигналів та їх форми. Режим асинхронної передачі (Asynchronous Transfer Mode – ATM) – міжнародний стандарт для передачі гнізд, у яких застосовуються різні типи даних (такі, наприклад, як аудіо і відеодані). Дані передаються в гніздах фіксованої довжини (53 байти). Використання гнізд фіксованої довжини дозволяє обробляти їх на стаціонарному обладнанні, скорочуючи тим самим транзитні затримки. ATM дозволяє скористатися високошвидкісними середовищами передачі, такими як Е3, SONET і Т3. Рішення попередження витоку інформації (Data Leak Prevention або DLP) – це технології, які попереджують втечу конфіденційної інформації із інформаційної системи, а також технічні засоби для попередження такого витоку. Розподілена мережа або глобальна мережа (wide-area network – WAN) – мережа передачі даних, яка обслуговує користувачів, розташованих на великому географічному просторі; такі мережі часто використовують пристрої передачі, які надаються загальними провайдерами. Прикладами технологій розподілених мереж можуть бути Frame Relay, Х.25. Сеанс – логічне з’єднання між абонентами мережі для обміну інформацією. Включає в себе передачу декількох пакетів. Сегмент (segment) – частина мережі, обмежена мережевими пристроями (репітерами, концентраторами, мостами, маршрутизаторами, шлюзами), іноді використовується як синонім поняття мережі. Також сегментом називають фрагмент даних на транспортному рівні моделі OSI. Сервер – абонент мережі, який віддає в мережу свої ресурси і який має або не має доступу до ресурсів мережі. Також сервером називають спеціалізований комп’ютер, призначений для роботи в мережі (має швидкодіючі диски великого обсягу, швидкий процесор, велику пам’ять). Середовище передачі даних – фізичне середовище, придатне для проходження сигналу. Симетричне шифрування – шифрування, при якому один і той самий ключ використовується як для шифрування, так і для дешифрування (розшифрування) даних. Система виявлення вторгнень (Intrusion Detection System – IDS) – це програмне або апаратне рішення, яке націлене на виявлення фактів неавторизованого доступу до інформаційної системи чи мережі та несанкціонованого керування ними, як правило, через Інтернет. Система доменних імен (Domain Name System – DNS) – система забезпечення перетворення символічних імен і псевдонімів локальних мереж і вузлів у мережі Інтернет в IP-адреси, і навпаки. Система попередження вторгнень (Intrusion Prevention system – IPS) – це система виявлення вторгнень, яка не лише веде збір інформації щодо дій в системі, але й здійснює активні дії, направлені на попередження можливих вторгнень до інформаційної системи. Сканери вразливостей – це програмні або апаратні рішення, які призначені для діагностики і моніторингу мережевих комп’ютерних систем. Стандарт СКС – це узгоджений набір правил, які визначають структуру СКС, робочі параметри конструктивних елементів, принципи проектування, правила монтажу, методику вимірювання, правила адміністрування, вимоги телекомунікаційного заземлення. Стаціонарне обладнання користувача (Customer’s premises equipment – CPE) – це пристрої, фізично розташовані в приміщеннях користувача. Вони включають в себе як пристрої, які належать споживачеві, так і пристрої, орендовані у провайдера. Стек протоколів – це ієрархічно впорядкована сукупність протоколів, достатніх для реалізації взаємодії вузлів у комп’ютерній мережі. Стек протоколів IPX/SPX (Internetwork Packet eXchange/Sequenced Packet eXchange) – стек протоколів, який використовується в мережах Novell NetWare. Протокол IPX забезпечує мережевий рівень (доставку пакетів, аналог IP), SPX – транспортний і сеансовий рівень (аналог TCP). Стек протоколів NetBIOS/SMB (Network Basic Input/Output System/Server Message Block) – спільний проект компаній Microsoft та IBM. Стек працює з усіма найбільш розповсюдженими протоколами нижнього рівня. На верхніх рівнях працюють протоколи NetBEUI та SMB. Стек протоколів TCP/IP (Transmission Control Protocol/Internet Protocol) – набір мережевих протоколів різних рівнів моделі мережевої взаємодії DOD, що використовуються в мережах. Протоколи працюють один з одним у стеку – це означає, що протокол, який розташовується на рівні вище, працює “поверх” нижнього, використовуючи механізми інкапсуляції. Наприклад, протокол TCP працює поверх протоколу IP. Структура мережі – це спосіб поділу мережі на частини (сегменти), а також спосіб об’єднання цих сегментів між собою. Структурована кабельна система (СКС) – це сукупність кабелів, роз’ємів, панелей і розподільчих пристроїв, яка поєднує будинок або групу будинків в єдиний інформаційний простір. Така система включає в себе комп’ютерні, телефонні, телевізійні мережі, а також кабелі охоронної та пожежної сигналізації, систем контролю доступу та інших систем безпеки. Телефонна мережа загального користування (Public Switched Telephone Network – PSTN) – це мережа, для доступу до якої використовуються звичайні телефонні апарати, міні-АТС та обладнання передачі даних. Телефонна станція (Central Office – СО) – офіс місцевої телефонної компанії, до якого приєднані всі місцеві лінії та в якому відбувається комутація каналів абонентських ліній. Термінальний адаптер ISDN – це пристрій, який використовується для з’єднання інтерфейсу базової швидкості передачі з іншими інтерфейсами. Топологія мережі – спосіб опису конфігурації мережі, схема розташування та з’єднання мережевих пристроїв. Існує три базові топології, на основі яких будується переважна більшість мереж: шина, кільце, зірка. Інші способи є комбінаціями базових. Точка присутності (point of presence – POP) – точка з’єднання комунікаційних пристроїв, які надаються телефонною компанією, з головним розподільчим центром будівлі. Троянська програма – небажана програма, яка проникає до системи під виглядом корисної (кодеку, різного роду корисного програмного забезпечення тощо). Фільтрація трафіка – процес, у ході якого в мережевому трафіку контролюються певні характеристики, наприклад, адреса джерела, адреса одержувача або протокол, і на підставі встановлених критеріїв ухвалюється рішення – пропускати трафік далі або ігнорувати його. Хост (host) – це будь-яка одиниця комп’ютерної техніки, яка підключена до комп’ютерної мережі. Хостом може бути сервер, комп’ютер тощо. Щоб позначити ім’я хосту, використовується його мережеве ім’я – це для локальної мережі, або IP-адреса або доменне ім’я, якщо говорити про Інтернет. Цифрова абонентська лінія (Digital Subscriber Line – хDSL) – сімейст во технологій, які дозволяють значно розширити пропускну здатність абонентської лінії місцевої телефонної мережі шляхом використання ефективних лінійних кодів і адаптивних методів корекції помилок лінії на основі сучасних досягнень мікроелектроніки і методів цифрової обробки сигналу. Цифрова мережа інтегрованих служб (Integrated Services Digital Network – ISDN) – комунікаційний протокол, запропонований телефонними компаніями, який дозволяє передавати інформацію по телефонних мережах, у тому числі голосові дані, а також дані, отримані з інших джерел. Шина (bus) – вид топології локальної мережі, у якій використовується один кабель, що називається магістраллю або сегментом, уздовж якого підключені всі комп’ютери мережі. Дані у вигляді електричних сигналів передаються всім комп’ютерам мережі, але інформацію приймає тільки той, адреса якого відповідає адресі одержувача, причому в кожен момент часу тільки один комп’ютер може вести передачу. Широкомовна область (broadcast domain) – частина мережі (або вся мережа), у якій поширюються широкомовні пакети (повідомлення). Широкомовне повідомлення – повідомлення, призначене для всіх користувачів мережі і прийняте всіма абонентами. Шифрування – це спосіб перетворення відкритої інформації в закриту і навпаки. Шлюз (gateway) – пристрій, який служить для об’єднання мереж з абсолютно різними протоколами обміну. Шпигунське програмне забезпечення – програмне забезпечення, яке інсталюється в інформаційну систему для повного або часткового контролю над нею без відповідної згоди на це користувача даної системи. Питання для самоперевіркиТест 1. Класи та топології комп’ютерних мереж 1. Виникнення чого вплинуло на появу перших локальних мереж? а) маршрутизаторів; б) великих інтегральних схем; в) мейнфреймів; г) багатотермінальних систем. 2. Оберіть існуючі мережеві топології: а) шина; б) кільце; в) топологічна; г) пряма; д) зірка. 3. З якою метою використовують комірчасту (mesh) топологію? а) для спрощення топології; б) для збільшення надійності мережі; в) для передачі електричного сигналу високого рівня; г) для поєднання декількох мереж. 4. Який з описів терміна “топологія” є найкращим? а) з’єднання комп’ютерів, принтерів та інших пристроїв з метою організації обміну даними між ними; б) фізичне розташування вузлів мережі і мережевого середовища передачі даних усередині мережевої структури підприємства; в) тип мережі, який не допускає виникнення конфліктів пакетів даних; г) метод фільтрації мережевого трафіка з метою зменшення ймові- рності виникнення вузьких місць і уповільнення передачі даних. 5. Як у мережах з шинною топологією проводиться повторна передача з затримкою? а) це робить найближчий до місця конфлікту міст; б) це робить термінатор; в) це робиться мережевим адаптером кожного пристрою в тому се- гменті, де виникла колізія; г) це робить найближчий до місця конфлікту маршрутизатор. 6. Яку перевагу дає використання топології “зірка”? а) висока надійність; б) природна надмірність; в) низька вартість; г) витрачається мінімальний обсяг кабелю. 7. За територіальною поширеністю мережі поділяються на: а) локальні; б) мережі користувачів; в) кампусні; г) інтернет; д) міські; е) глобальні. 8. Що можна віднести до недоліків топології кільце? а) вихід з ладу хоча б одного з комп’ютерів або пристрою порушує роботу всієї мережі; б) обрив або коротке замикання в будь-якому з кабелів кільця робить роботу всієї мережі неможливою; в) щоб запобігти зупинці мережі при відмові комп’ютера або обри- ві кабелю, як правило, прокладають два кільця, що суттєво здо- рожує мережу; г) на кінцях кабелю потрібно встановлювати термінатори; д) комп’ютери, об’єднані за топологією “кільце”, не ретранслюють сигнали, тому для цього необхідно використовувати повторювачі. 9. Для чого використовувались перфокарти? а) для введення команд та даних; б) для підключення робочої станції до мережі; в) для запису результатів обробки даних; г) для пошуку інформації. 10. Що таке робоча станція? а) персональний комп’ютер з мережевим адаптером; б) принтер; в) частина мережі, яка містить у собі персональні комп’ютери та мережеве обладнання; г) мережеве обладнання, що виконує функцію посилення електри- чного сигналу. 11. Недоліком якого способу доступу до середовища є те, що при ве- ликій кількості комп’ютерів і високому навантаженні на мережу кількість зіткнень зростає, а пропускна спроможність падає? а) множинний доступ з контролем несучої і виявленням зіткнень; б) множинний доступ з контролем несучої та запобіганням зітк- ненням; в) передача маркера. Тест 2. Модель OSI та інкапсуляція даних 1. Який з цих пристроїв працює на фізичному рівні моделі OSI? Канальному рівні? Мережевому рівні? а) маршрутизатор; б) комутатор; в) міст; г) повторювач; д) мережевий адаптер; е) концентратор. 2. Які з нижченаведених тверджень Ви вважаєте помилковими? а) протокол – це програмний модуль, що вирішує задачу взаємодії систем; б) протокол – це формалізований опис правил взаємодії, що міс- тять у собі послідовність обміну повідомленнями та їх формати; в) терміни “інтерфейс” та “протокол”, по суті, є синонімами. 3. Який рівень еталонної моделі OSI вирішує питання щодо спові- щення про несправності, враховує топологію мережі і управляє потоком даних? а) фізичний; б) канальний; в) транспортний; г) мережевий. 4. Який рівень еталонної моделі OSI встановлює, обслуговує і керує сеансами взаємодії прикладних програм? а) транспортний; б) сеансовий; в) рівень представлення; г) прикладний. 5. Що з нижченаведеного найкраще описує функцію рівня представ- лення? а) він забезпечує форматування коду і подання даних; б) він обробляє повідомлення про помилки, враховує топологію мережі і управляє потоком даних; в) він надає мережеві послуги для користувача прикладним про- грамам; г) він забезпечує електричні, механічні, процедурні і функціональ- ні засоби для активізації та підтримки каналу зв’язку між системами. 6. Який номер має канальний рівень у еталонній моделі OSI? а) 1; б) 2; в) 3; г) 4. 7. Який з наведених нижче описів канального рівня еталонної моделі OSI є найкращим? а) передає дані іншим рівням; б) забезпечує послуги прикладним процесам; в) приймає слабкий сигнал, очищує його, підсилює і відправляє да- лі в мережу; г) забезпечує надійну передачу даних з фізичного каналу. 8. Який опис п’яти етапів перетворення даних у процесі інкапсуляції при відправленні поштового повідомлення одним комп’ютером іншому є правильним? а) дані, сегменти, пакети, кадри, біти; б) біти, кадри, пакети, сегменти, дані; в) пакети, сегменти, дані, біти, кадри; г) сегменти, пакети, кадри, біти, дані. 9. Під час відправлення поштового повідомлення з комп’ютера А на комп’ютер Б дані необхідно інкапсулювати. Який з описів першого етапу інкапсуляції є правильним? а) алфавітно-цифрові символи конвертуються в дані; б) повідомлення сегментується в блоки, що легко транспортуються; в) до повідомлення додається мережевий заголовок (адреси джере- ла й одержувача); г) повідомлення перетворюється у двійковий формат. 10. Під час відправлення поштового повідомлення з комп’ютера А на комп’ютер Б по локальній мережі дані необхідно інкапсулювати. Що відбувається після створення пакета? а) пакет передається по середовищу; б) пакет розміщується в кадр; в) пакет сегментується на кадри; г) пакет перетворюється у двійковий формат. 11. Під час відправлення поштового повідомлення з комп’ютера А на комп’ютер Б дані необхідно інкапсулювати. Що відбувається піс- ля перетворення алфавітно-цифрових символів у дані? а) дані перетворюються у двійковий формат; б) до даних додається мережевий заголовок; в) дані сегментуються на менші блоки; г) дані розміщуються в кадр. 12. Що з нижченаведеного найкраще описує дейтаграму? а) повідомлення, яке передається джерелу з підтвердженням отри- мання непошкоджених даних; б) двійкове подання інформації про маршрутизацію; в) пакет даних розміром менше 100 байт; г) пакет мережевого рівня. Тест 3. Середовище передачі даних та обладнання комп’ютерних мереж 1. Як називається середовище, що забезпечує проходження сигналу в мережі? а) середовище прикладних програм; б) мережеве середовище; в) середовище передачі даних; г) системне середовище. 2. Яку перевагу має використання в мережах оптоволоконного кабелю? а) дешевизна; б) простота монтажу; в) це – промисловий стандарт, і він є у продажу в будь-якому мага- зині, що продає електронні пристрої; г) швидкість передачі даних по оптоволоконному кабелю вище, ніж по витій парі або коаксіальному кабелю. 3. Яке з наведених нижче визначень найкраще описує поняття “сере- довище передачі даних”? а) кабелі й дроти, по яких переміщуються дані; б) різні фізичні середовища, придатні для передачі сигналу; в) комп’ютерні системи та дроти, які утворюють мережу; г) будь-які мережеві апаратні і програмні засоби. 4. У якому вигляді інформація зберігається у комп’ютері? а) у вигляді десяткових чисел; б) у вигляді двійкових чисел; в) у вигляді електронів; г) у вигляді слів і малюнків. 5. На якому рівні еталонної моделі OSI працює мережевий адаптер? а) на канальному; б) на фізичному; в) на транспортному; г) на рівні представлення. 6. Як по-іншому називається МАС-адреса? а) двійкова адреса; б) вісімкова адреса; в) фізична адреса; г) адреса TCP/IP; д) локальна адреса. 7. Для чого служить мережевий адаптер? а) встановлює, управляє і припиняє сеанси між додатками та здійс- нює управління обміном даних між об’єктами рівня представ- лення; б) надає комп’ютерним системам можливість здійснювати двонап- равлений обмін даними по мережі; в) надає послуги прикладним процесам; г) надає можливості для встановлення, підтримки і закриття вірту- альних каналів, виявлення помилок передачі, відновлення і ке- рування потоком інформації. 8. Яким чином відправник вказує даним місцезнаходження одержу- вача в мережі? а) мережевий адаптер одержувача ідентифікує свою МАС-адресу в пакеті даних; б) пакет даних зупиняється в пункті призначення; в) мережевий адаптер одержувача посилає свою МАС-адресу дже- релу; г) джерело посилає унікальний пакет даних за кожною МАС- адресою в мережі. 9. Для чого використовуються міжмережеві пристрої? а) вони дозволяють збільшувати число вузлів, протяжність мережі і об’єднувати окремі мережі; б) вони підвищують швидкість передачі даних і зменшують рівень електромагнітних перешкод у будівлях; в) вони забезпечують для сигналу резервні шляхи доставки, тим самим запобігаючи його втрату і пошкодження; г) дозволяють поєднувати пристрої в усьому будинку. 10. Який з описів вузла є найкращим на Ваш погляд? а) пристрій, що визначає оптимальний маршрут руху трафіка по мережі; б) пристрій, який встановлює, підтримує і завершує сеанси між до- датками і управляє обміном даними між об’єктами рівня пред- ставлення; 226 в) пристрій, який синхронізує взаємодіючі програми та узгоджує процедури відновлення після помилок та перевірки цілісності даних; г) кінцева точка мережевого з’єднання або загальний стик двох або більше ліній, що служить як контрольна точка. 11. Яка з проблем може бути легко усунена за допомогою повторювача? а) занадто багато типів несумісного обладнання в мережі; б) занадто великий трафік в мережі; в) занадто низька швидкість передачі даних; г) занадто багато вузлів і/або недостатньо кабелю. 12. Який недолік має використання концентратора? а) він не може збільшити робочі відстані в мережі; б) він не може фільтрувати мережевий трафік; в) він не може посилати ослаблений сигнал через мережу; г) він не може посилювати ослаблені сигнали. 13. Який з описів колізії в мережі є найкращим? а) це результат передачі даних у мережу двома вузлами незалежно один від одного; б) це результат одночасної передачі даних у мережу двома вузлами; в) це результат повторної передачі даних у мережу двома вузлами; г) це результат невиконання передачі даних у мережу двома вуз- лами. 14. Який опис терміна “домен колізій” є найкращим? а) область мережі, у якій поширюються конфліктуючі пакети да- них; б) область мережі, яка обмежується мостами, маршрутизаторами або комутаторами; в) область мережі, у якій встановлені маршрутизатори та концент- ратори; г) область мережі, у якій не використовується фільтрація трафіка. 15. У чому полягає відмінність між мостами й комутаторами? а) мости пересилають широкомовний трафік, а концентратори – ні; б) міст у кожний момент часу може передавати тільки один кадр, обслуговуючи передачу від одного комп’ютера до іншого, а ко- мутатор вміє будувати велику кількість віртуальних каналів зв’язку між портами; в) мости не можуть підтримувати таблицю відповідності своїх пор- тів і використаних у мережі МАС-адрес, а комутатори можуть; 227 г) мости працюють на фізичному рівні моделі OSI, а комутатори ще й на канальному, – точніше, на підрівні керування доступом до середовища (MAC). 16. Який мережевий пристрій здатний вирішити проблему надмірного широкомовного трафіка? а) міст; б) маршрутизатор; в) концентратор; г) шлюз. Тест 4. Технології побудови локальних комп’ютерних мереж 1. Яка швидкість забезпечується у мережі, спроектованій за техноло- гією Fast Ethernet? а) 10 Мбіт/с; б) 56 Кбіт/с; в) 100 Мбіт/с; г) 1000 Мбіт/с. 2. Який метод доступу до середовища використовується у мережах, спроектованих за технологією Token Ring? а) CSMA/CА; б) CSMA/CD; в) маркерний. 3. Яка з зазначених технологій проектування локальних мереж має підвищену відмовостійкість? а) Gigabit Ethernet; б) Fast Ethernet; в) Ethernet; г) WIMAX; д) Token Ring; е) FDDI; ж) WLAN. 4. Які з зазначених мережевих технологій мають топологію кільце? а) Gigabit Ethernet; б) Fast Ethernet; в) Ethernet; г) WIMAX; д) Token Ring; е) FDDI; ж) WLAN. 5. Які технології можна віднести до бездротових технологій побудо- ви локальних мереж? а) Gigabit Ethernet; б) Fast Ethernet; в) Ethernet; г) WIMAX; д) Token Ring; е) FDDI; ж) WLAN. 6. Яке з цих тверджень справедливе по відношенню до мереж CSMA/CD? а) дані від вузла-джерела проходять через усю мережу. У міру руху дані приймаються й аналізуються кожним вузлом; б) сигнали посилаються безпосередньо одержувачу, якщо його MAC- і IP-адреси відомі відправникові; в) дані від вузла-джерела надходять до найближчого маршрутиза- тора, який направляє їх безпосередньо адресатові; г) сигнали завжди посилаються в режимі широкомовлення. 7. Що з нижчеперерахованого належить до переваг технологій Ethernet? а) простота реалізації; б) використання методу CSMA/CD; в) підвищена відмовостійкість; г) висока сумісність різних варіантів Ethernet; д) використання будь-яких видів кабелю. 8. Який з перелічених стандартів належить до стандартів бездрото- вих мереж? а) IEEE 802.3; б) IEEE 802.11; в) IEEE 803.5; г) IEEE 802.4. 9. Які види кабелю визначаються як фізичне середовище передачі даних для технології Gigabit Ethernet? а) оптоволоконний кабель; б) тонкий коаксіальний кабель; в) товстий коаксіальний кабель; г) екранована вита пара; д) неекранована вита пара. 10. Які види кабелю визначаються як фізичне середовище передачі даних для технології Ethernet? а) оптоволоконний кабель; б) тонкий коаксіальний кабель; в) товстий коаксіальний кабель; г) екранована вита пара; д) неекранована вита пара. Тест 5. Технології побудови розподілених комп’ютерних мереж 1. Які технології належать до технологій проектування глобальних мереж? а) Fast Ethernet; б) Frame Relay; в) FDDI; г) X.25; д) ATM; е) ISDN. 2. Які бувають типи віртуальних каналів? а) мережеві; б) комутовані; в) постійні; г) високошвидкісні; д) розподілені. 3. Який з описів глобальних мереж є найкращим? а) використовуються для об’єднання локальних мереж, розділених значними географічними відстанями; б) об’єднують робочі станції, термінали та інші пристрої, розташовані в межах міста; в) об’єднують локальні мережі, розташовані в межах великого будинку; г) об’єднують автоматизовані робочі місця, термінали та інші при- строї, розташовані в межах будівлі. 4. На якому рівні еталонної моделі OSI знаходиться обладнання DСЕ і DTE? а) на мережевому рівні; б) на канальному рівні; в) на фізичному рівні; г) на транспортному рівні. 5. На якому типі обладнання зазвичай використовуються CSU/CDU? а) маршрутизатор; б) DTE; в) комутатор; г) DCE. 6. На яких рівнях еталонної моделі OSI працюють глобальні мережі? а) фізичний рівень та рівень додатків; б) фізичний і канальний рівні; в) канальний і мережевий рівні; г) канальний рівень і рівень представлення. 7. Чим глобальні мережі відрізняються від локальних? а) зазвичай існують у певних географічних областях; б) забезпечують високошвидкісні сервіси з множинним доступом; в) використовують маркери для регулювання мережевого трафіка; г) використовують служби операторів зв’язку. 8. Який з описів ISDN є найкращим? а) це цифровий сервіс для передачі голосу і даних по існуючих те- лефонних лініях; б) забезпечує з’єднання “маршрутизатор-маршрутизатор” і “хост- мережа” як по синхронним, так і по асинхронним лініям зв’язку; в) використовує високоякісне цифрове обладнання і є найшвидшим протоколом глобальних мереж; г) підтримує багатоточечні та двоточечні з’єднання, а також вико- ристовує символи кадру і контрольні суми. 9. Що таке демаркація? а) процедура налаштування обладнання між користувачем та про- вайдером; б) точка, у якій закінчується СРЕ і починається локальне відгалу- ження служби провайдера; в) механізм, який ліквідує колізії у глобальних мережах; г) цей термін не має відношення до глобальних мереж. 10. Що таке остання миля? а) це відстань між маршрутизатором та комутатором; б) це відстань між робочою станцією та мережевим активним об- ладнанням; в) кабель (зазвичай мідний дріт), що веде від пункту демаркації до телефонної станції провайдера; г) це відстань між двома робочими станціями користувачів. 11. Як називається обладнання, яке розташоване в приміщеннях кори- стувача та приєднане до центрального офісу провайдера служби? а) DTE; б) DCE; в) CPE; г) CSU/DSU. 12. У мережах з комутацією пакетів встановлені при включенні кому- таторів lмаршрути називаються: а) постійними віртуальними каналами (Permanent virtual circuits – PVCs); б) комутованими віртуальними каналами (Switched virtual circuits – SVCs); в) постійною віртуальною службою (Permanent virtual service – PVS); г) комутованою віртуальною службою (Switched virtual service – SVS). 13. Прикладами технологій, що використовують з’єднання з комутацією пакетів або гнізд є: а) Х.25; б) загальнодоступна телефонна мережа, що комутується (Public Switched Telephone Network – PSTN); в) Frame Relay; г) ATM; д) інтерфейс базової швидкості ISDN (Basic Rate Interface – BRI); е) інтерфейс первинної швидкості ISDN (Primary Rate Interface – PRI). Тест 6. Безпека комп’ютерних мереж 1. Як називається спосіб перетворення відкритої інформації в закриту, і навпаки? а) декодування; б) формування; в) шифрування; г) біометрія. 2. Програмне або апаратне рішення, яке націлене на виявлення фактів неавторизованого доступу в інформаційну систему чи мережу та несанкціонованого керування ними, як правило, через Інтернет, це: а) мережевий екран; б) система виявлення вторгнень; в) система попередження вторгнень; г) антивірус; д) сканер вразливостей. 3. Який метод шифрування недопустимий при передачі зашифрованого повідомлення електронною поштою? а) асиметричний; б) симетричний; в) гібридний; г) вузловий. 4. Програмне або апаратне рішення, яке здійснює контроль і фільтрацію мережевих пакетів, що проходять через нього на різних рівнях моделі OSI у відповідності до заданих правил, це: а) мережевий екран; б) система виявлення вторгнень; в) система попередження вторгнень; г) антивірус; д) сканер вразливостей. 5. Який тип мережевого екрану найкраще підійде для захисту корпо- ративної мережі від зовнішніх загроз? а) з пакетною фільтрацією; б) прикладного рівня; в) персональний; г) немає вірної відповіді. 6. Різновид комп’ютерних програм, що мають здатність до самороз- множення, називають: а) троянськими програмами; б) комп’ютерними вірусами; в) шпигунськими програмами; г) шкідливими програмами. 7. Що таке проксі-сервер? а) це виділений комп’ютер, на якому встановлено серверну опера- ційну систему; б) це інша назва мережевого екрану прикладного рівня; в) це інша назва мережевого екрану з пакетною фільтрацією; г) це сервер, на якому розміщено веб-сайт компанії. 8. Microsoft Baseline Security Analyzer, Security Administrator’s Integrated Network Tool, QualysGuard, X-scan – це все різні типи: а) мережевих екранів; б) антивірусного програмного забезпечення; в) систем виявлення і попередження вторгнень; г) сканерів вразливостей; д) рішень попередження витоку інформації. 9. Якщо в інформаційній системі компанії було встановлено рішення попередження витоку інформації і не було проіндексовано доку- менти, що не підлягають розголосу, то дана система при передачі конфіденційної інформації: а) не зможе виявити необхідні документи, оскільки індексація сек- ретних документів відсутня; б) зможе виявити необхідні документи за допомогою аналізу само- го контенту; в) система попередження витоку інформації призначена для блоку- вання небажаного контенту зовні. 10. Виберіть функції, які не належать до завдань системи попере- дження витоку інформації: а) архівування повідомлень, що пересилаються. Архіви можуть знадобитися для подальшого розслідування можливих справ; б) попередження передачі зовні не лише конфіденційної інформа- ції, але й іншої, що є небажаною для компанії; в) оптимізація загрузки каналів передачі інформації; г) виявлення небажаного програмного забезпечення; д) попередження витоку інформації не лише зовні, а й з зовнішньо- го середовища до інформаційної системи; е) попередження використання співробітниками службових інфор- маційних ресурсів в особистих цілях; ж) сканування вразливих місць інформаційної системи; з) контроль присутності співробітників на робочому місці. Завдання для індивідуальної роботиНеобхідно розробити схему IP-адресації для міської комп’ютерної мережі відділень комерційного банку, що була спроектована в ході виконання самостійної роботи. Для цього необхідно призначити IP-адресу для кожного інтерфейсу маршрутизатора або комутатора третього рівня. Ґрунтуючись на структурі комп’ютерної мережі, необхідно визначити кількість підмереж, пам’ятаючи, що підмережі розділяються маршрутизаторами або комутаторами третього рівня. Далі для кожної підмережі слід призначити: IP-адресу, маску підмережі та адресу широкомовного запиту. Після цього необхідно в рамках визначених підмереж визначити початкову й кінцеву адреси для робочих станцій. Також необхідно розрахувати кількість вузлів кожної підмережі. План виконання роботиДля виконання індивідуальної роботи необхідно виконати наступні дії: - визначити кількість підмереж, пам’ятаючи, що підмережі розділяються маршрутизаторами або комутаторами третього рівня; - для кожної підмережі призначити: IP-адресу, маску піжмережі, адресу широкомовного запиту; - призначити IP-адресу для кожного інтерфейсу маршрутизатора або комутатора третього рівня; - у рамках підмережі для робочих станцій призначити початкову та кінцеву IP-адреси; - розрахувати кількість вузлів кожної підмережі. Питання до захисту роботи1. Які апаратні пристрої дозволяють розділити мережу на підмережі? 2. На якому рівні моделі OSI вони працюють? 3. Що таке IP-адреса? Для чого вона необхідна? 4. Які класи мереж Вам відомі? За якою ознакою розділені ці мережі? 5. Що таке маска підмережі? Яку функцію вона виконує? 6. Опишіть процедуру призначення IP-адрес. Рекомендована література1. Амато Вито. Основы организации сетей Cisco [Текст]: в 2 т. Т. 1.: пер. с англ. / Вито Амато. – М.: Вильямс, 2002. – 512 c. – ISBN 5-8459-0258-4. 2. Амато Вито. Основы организации сетей Cisco [Текст] : в 2 т. Т. 2. :пер. с англ. / Вито Амато. – М.: Вильямс, 2002. – 464 c. – ISBN 5-8459-0283-5. 3. Борисенко Л. А. Локальная сеть. Просто как дважды два [Текст] / – Л.А. Борисенко. – М.: Эксмо, 2007. – 160 с. ISBN 978-5-699-14119-7. 4. Буассо М. Введение в технологию АТМ [Текст] / М. Буассо, М. Деманж, Ж.-М. Мюнье. – М.: Радио и связь, 2007. – 128 с. –ISBN 5-256-01359-9. 5. Гаршина В. В. Проектирование компьютерных сетей в бреде Netcracker : учебно-методическое пособие [Текст] / В. В. Гаршина, А. С. Коваль. – Воронеж : ИПЦ ВГУ, 2007. – 38 с. 6. Гудыно Л. П. Вычислительные системы, сети и телекоммуникации [Текст] / Л. П. Гудыно, А. А. Кириченко, А. П. Пятибратов. – М. : Финансы и статистика Инфра-М, 2008. – 736 с. – ISBN 978-5-279-03285-3. 7. Гук Михаил. Аппаратные средства локальных сетей. Энциклопедия [Текст] / Михаил Гук. – СПб. : Питер, 2000. – 576 с. – ISBN 5- 8046-0113-X. 8. Дансмор Брэдли. Справочник по телекоммуникационным технологиям [Текст] / Брэдли Дансмор. – М. : Диалектика-Вильямс, 2003. – 640 с. – ISBN: 5-8459-0562-1. 9. Дилип Найк. Стандарты и протоколы Интернета [Текст] / Найк Дилип. – Channel Trading Ltd, 1999. – 362 с. – ISBN 5-7502-0102-3. 10. Жуков А. И. Основы сетевых технологий [Текст] : учебное пособие / А. И. Жуков, М. М. Ластовченко. – М. : МК-Пресс Додэка, 2007. – 432 с. – ISBN 978-966-8806-30-8. 11. Колбин Р. В. Глобальные и локальные сети: создание, настройка и использование [Текст] / Р.В. Колбин. – М. : Бином. Лаборатория знаний, 2008. – 55 с. – ISBN 978-5-94774-565-8. 12. Кульгин Максим. Компьютерные сети, практика построения [Текст] / Максим Кульгин. – СПб. : Питер, 2003. – 464 с. – ISBN 5- 94723-563-3. 13. Кульгин Максим. Практика построения компьютерных сетей. Для профессионалов [Текст] / Максим Кульгин. – СПб. : Питер, 2001. – 320 с. – ISBN 5-272-00351-9. 14. Куроуз Дж. Компьютерные сети [Текст] / Дж. Куроуз, К. Росс. – 2-е издание. – СПб. : Питер, 2004. – 765 с. – ISBN 5-8046-0093-1. 15. Леинванд Аллан. Конфигурирование маршрутизаторов Cisco [Текст] / Аллан Леинванд, Брюс Пински. – 2-е издание. – М. : Вильямс, 2001. – 558 с. – ISBN 5-8459-0219-3. 16. Лемке Джуди. Office Visio 2007 [Текст] / Джуди Лемке. – М. : ЭКОМ Паблишерз, 2008. – 368 с. – ISBN 978-5-9790-0065-7. 17. Майкрософт. Основы компьютерных сетей [Текст] / Майкрософт.– Бином, 2007. – 160 с. – ISBN: 978-5-94774-752-2. 18. Максимов Н. В. Компьютерные сети [Текст] : учебное пособие / Н. В. Максимов, И. И. Попов. – М. : ФОРУМ, 2008. – 448 с. – ISBN 978-5-91134-235-7. 19. Новиков, Ю. В. Локальные сети: архитектура, алгоритмы, проектирование [Текст] / Ю.В. Новиков, С.В. Кондратенко. – М: ЭКОМ, 2000. – 312с. – ISBN 7163-0061-8. 20. Новиков Ю. В. Основы локальных сетей. Курс лекций [Текст] / Ю. В. Новиков, С. В. Кондратенко. – М. : Интуит, 2005. – 360 с. – ISBN 5-9556-0032-9. 21. Норберг Стефан. Безопасность серверов Windows NT/2000 в Интернете [Текст] / Стефан Норберг. – СПб. : Символ-Плюс, 2001. –224 с. – ISBN 5-93286-022-7. 22. Обжим сетевого кабеля [Електронний ресурс] / Краснодарський філіал ЗАО “ЮТК”. – Режим доступу : http://www.kuban.ru/forum_new/forum1/modpage/FAQ/faq /lan/index. htm. – Назва з сторінки Інтернету. 23. Олифер В.Г. Компьютерные сети. Принципы, технологии, протоколы [Текст] / В.Г. Олифер, К.А. Олифер. – СПб. : Питер, 2001. – 672 с. – ISBN 5-8046-0133-4. 24. Олифер В.Г. Сетевые операционные системы [Текст] / В. Г. Олифер, Н. А. Олифер –СПб. : Питер, 2002. –544 с. –ISBN 5-272-00120-6. 25. Основы компьютерных сетей [Текст] : учебное пособие / Б. Д. Виснадул, С. А. Лупин, С. В. Сидоров, П. Ю. Чумаченко. – М. : ФОРУМ:ИНФРА-М, 2007. –272 с. –ISBN 5-8199-0294-7. 26. Паркер Тим. TCP/IP. Для профессионалов [Текст] / Тим Паркер. – СПб. : Питер, 2004. –859 с. –ISBN 5-8046-0041-9. 27. Платонов В. В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей [Текст] / В. В. Платонов. –Академия, 2006. –240 с. –ISBN 5-7695-2706-4. 28. Самарский П. А. Основы структурированных кабельных систем [Текст] / П. А. Самарский. –М. : ДМК Пресс, 2005. –216 с. –ISBN 5-98453-014-7. 29. Семенов Л. В. Администрирование структурированных кабельных систем [Текст] / Л. В. Семенов. –М. : ДМК Пресс, 2008. –192 с. – ISBN 978-5-94074-431-3. 30. Сергеев А. П. Офисные локальные сети [Текст] / А. П. Сергеев. – Диалектика, 2003. –320 с. –ISBN 5-8459-0504-4. 31. Столлингс В. Современные компьютерные сети [Текст] / В. Столлингс. –2-е издание. –СПб. : Питер, 2003. –783 с. –ISBN 5-94723-327-4. 32. Строчников К.С. Компьютерные сети [Текст] : учебное пособие / К. С. Строчников, А. В. Велихов, Б. К. Леонтьев. –М. : Новый издательский дом, 2005. –304 с. –ISBN 5-9643-0072-3. 33. Таненбаум Э. Компьютерные сети [Текст] / Э. Таненбаум. –4-е издание. –СПб. : Питер, 2003. –992 с. –ISBN 5-318-00492-Х. 34. Телекоммуникационные системы и сети [Текст] : учебное пособие в 3 т. Т. 3 / В. В. Величко, Е. А. Субботин, В. П. Шувалов. А. Ф. Ярославцев. –М. : Горячая линия –Телеком, 2005. –592 с. – ISBN 5-93517-257-7. 35. Тестовая и измерительная аппаратура. [Електронний ресурс] / Офіційний сайт російського представництва компанії Fluke – Режим доступу : http://fluke.ru. – Назва з сторінки Інтернету. 36. Фейт С. TCP/IP Архитектура, протоколы, реализация [Текст] / С. Фейт. – М. : Лори, 2000. – 424 с. – ISBN 5-85582-072-6. 37. Фролов Александр. Сети компьютеров в вашем офисе [Текст] : в 3 т. Т. 3 / А. Фролов, Г. Фролов. – М. : Диалог-МИФИ, 1995. – 272 с. – ISBN 5-86404-056-8. 38. Хант К. TCP/IP. Сетевое администрирование [Текст] / К. Хант.– 3-е издание. – М. : Символ, 2004. – 816 с. – ISBN 5-93286-056-1. 39. Чекмарев Ю.В. Локальные вычислительные сети [Текст] : учебное пособие / Ю. В. Чекмарев. – М. : ДМК, 2009. – 200 с. – ISBN: 978- 5-94074-460-3. З повагою ІЦ "KURSOVIKS"! |